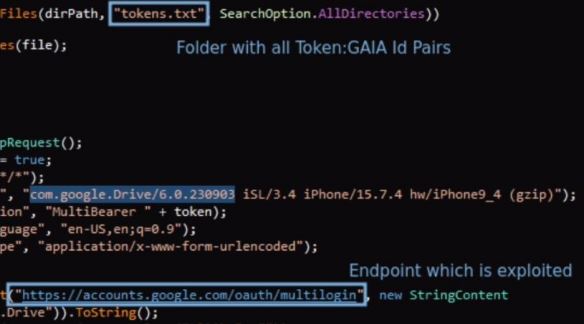

CloudSEK曝光了谷歌OAuth账号验证系统的一个零日漏洞。黑客可以利用过期的cookie数据,结合名为“MultiLogin”的OAuth端点,生成“长期有效(session)”的新cookie,从而操控受害者的谷歌账号。

谷歌OAuth账号验证系统之中,其主要功能是调用谷歌账号ID和auth-login token密钥,实现“同步”及“无缝切换账号”的便捷操作。然而,这一端点的存在,在谷歌的说明文件中却未见提及。

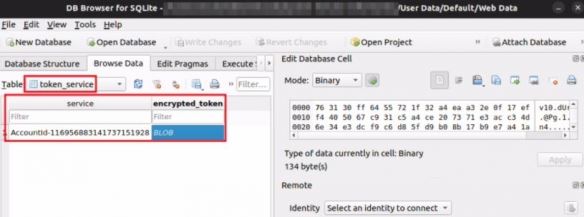

研究人员指出,黑客通过攻陷受害者Chrome浏览器中的WebData,窃取auth-login tokens向量及UserData中的Chrome Local State密钥,进而利用MultiLogin OAuth端点欺骗谷歌验证服务,从而成功劫持受害者账号。

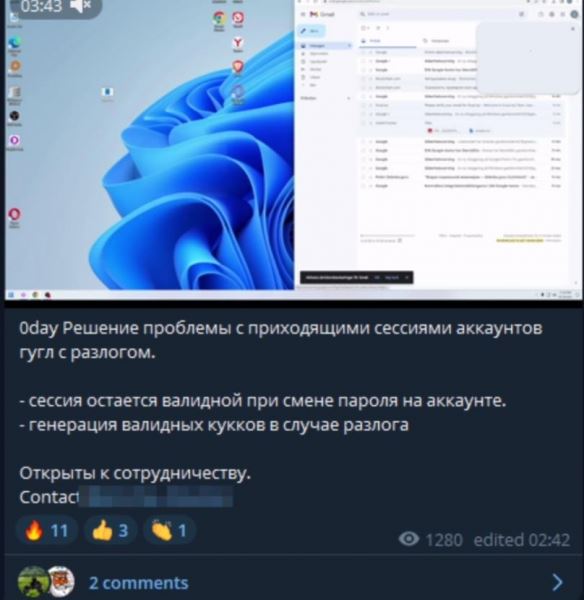

CloudSEK报告称,市面上一款名为Lumma的勒索软件便是基于这一“MultiLogin”漏洞,该软件开发人员宣称该勒索软件能从受害电脑窃取“与谷歌服务有关的 cookie”,同时强调相关cookie长期有效,“即使用户修改了账号密码也依然可用”。